GateUser-cc6abff6

現在、コンテンツはありません

GateUser-cc6abff6

Vibe Coding 安全防御実録

自分でセキュリティ監査を行い、プロジェクト内の10以上のスクリプトにウォレットの秘密鍵がハードコーディングされていることを発見—資金がGitHubに露出しかけた。

原因は @evilcos が警告したIDEの脆弱性と、以前Polymarketのデータ取得時にXの友人たちからの指摘。

🚨 最も危険なシナリオ

GitHubからプロジェクトをクローンし、Cursorで開く—秘密鍵が消える。

プロジェクト内に設定ファイルが隠されており、IDE起動時に自動的にコマンドが実行されるため、気付かないまま。

Cursor公式はこのセキュリティメカニズムを「非常に複雑」だとして、デフォルトで無効にしている。

解決策:Settings → 検索 workspace trust → 有効化

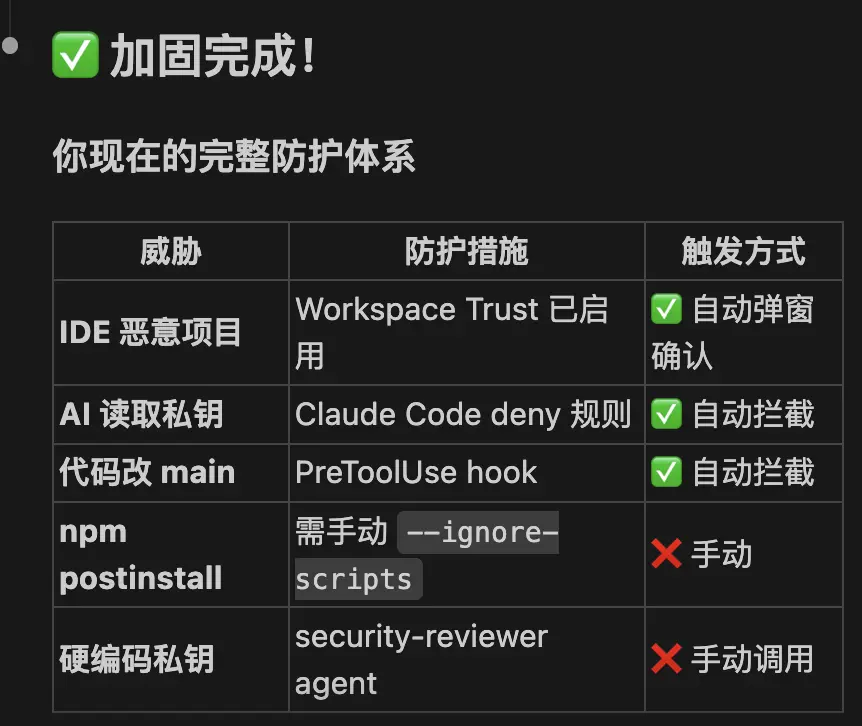

🛡️ 私の防護体系(図1)

重要なのは防護を自動化すること:

• IDEの悪意のあるプロジェクト → 自動ポップアップで確認

• AIによる秘密鍵の読み取り → 自動ブロック

• コードをmainに変更 → 自動ブロック

手動では頼りにならないため、自動化が最も確実。

📋 外部プロジェクトのクローンSOP(図2)

5段階のチェックフローを習慣化すれば、怖くない。

皆さんは外部プロジェクトをクローンする前に何をチェックしていますか?

cc @evilcos @SlowMist

原文表示自分でセキュリティ監査を行い、プロジェクト内の10以上のスクリプトにウォレットの秘密鍵がハードコーディングされていることを発見—資金がGitHubに露出しかけた。

原因は @evilcos が警告したIDEの脆弱性と、以前Polymarketのデータ取得時にXの友人たちからの指摘。

🚨 最も危険なシナリオ

GitHubからプロジェクトをクローンし、Cursorで開く—秘密鍵が消える。

プロジェクト内に設定ファイルが隠されており、IDE起動時に自動的にコマンドが実行されるため、気付かないまま。

Cursor公式はこのセキュリティメカニズムを「非常に複雑」だとして、デフォルトで無効にしている。

解決策:Settings → 検索 workspace trust → 有効化

🛡️ 私の防護体系(図1)

重要なのは防護を自動化すること:

• IDEの悪意のあるプロジェクト → 自動ポップアップで確認

• AIによる秘密鍵の読み取り → 自動ブロック

• コードをmainに変更 → 自動ブロック

手動では頼りにならないため、自動化が最も確実。

📋 外部プロジェクトのクローンSOP(図2)

5段階のチェックフローを習慣化すれば、怖くない。

皆さんは外部プロジェクトをクローンする前に何をチェックしていますか?

cc @evilcos @SlowMist

- 報酬

- いいね

- コメント

- リポスト

- 共有

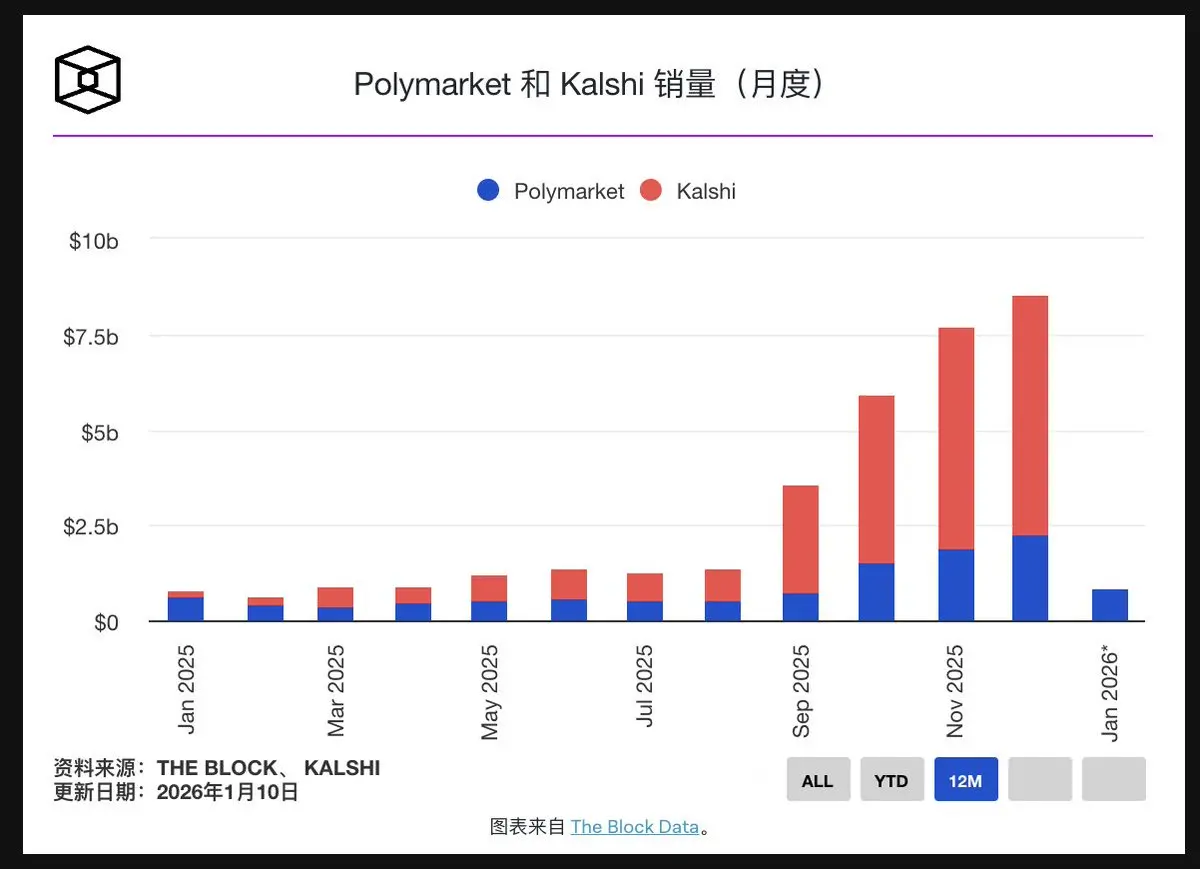

パラダイムはまた予測市場に投資しました——今回はNoise、$7.1Mのシードラウンドで、1月14日に正式発表されました。

これを機に、過去3ヶ月間のこの分野の資金調達状況を振り返ってみました。結論は:資金が猛烈に流入しています。

トップ2の資金調達:

Polymarketは$2Bを獲得、ICE(ニューヨーク証券取引所の親会社)が出資し、評価額は$9B

。Kalshiは$1Bを獲得、パラダイムがリードインベスター、Sequoia、a16z、ARK、Google CapitalGが追随出資し、評価額は$11B

。

この3ヶ月で、この2社だけで合計30億ドルの資金を調達しています。

背後にある論理は簡単に理解できます:

1. 規制の進展が顕著——Kalshiは米国で唯一CFTCの全面承認を得たプラットフォーム、Polymarketも2025年末に再承認を受け、米国向けに開放開始

2. 伝統的金融の参入——ICEがPolymarketに出資、CMEとFanDuelが提携して市場予測契約を推進

3. 取引量の増加——Kalshiの1日の取引量は$466M、業界全体の66%を占める

注目すべきシグナル:

ウォール街が予測市場のトレーダー採用を開始、DRWやSusquehannaが$200K 年俸を提示

PolymarketとKalshiはともに資金を投入して流動性を補填しており、それぞれ$1

これを機に、過去3ヶ月間のこの分野の資金調達状況を振り返ってみました。結論は:資金が猛烈に流入しています。

トップ2の資金調達:

Polymarketは$2Bを獲得、ICE(ニューヨーク証券取引所の親会社)が出資し、評価額は$9B

。Kalshiは$1Bを獲得、パラダイムがリードインベスター、Sequoia、a16z、ARK、Google CapitalGが追随出資し、評価額は$11B

。

この3ヶ月で、この2社だけで合計30億ドルの資金を調達しています。

背後にある論理は簡単に理解できます:

1. 規制の進展が顕著——Kalshiは米国で唯一CFTCの全面承認を得たプラットフォーム、Polymarketも2025年末に再承認を受け、米国向けに開放開始

2. 伝統的金融の参入——ICEがPolymarketに出資、CMEとFanDuelが提携して市場予測契約を推進

3. 取引量の増加——Kalshiの1日の取引量は$466M、業界全体の66%を占める

注目すべきシグナル:

ウォール街が予測市場のトレーダー採用を開始、DRWやSusquehannaが$200K 年俸を提示

PolymarketとKalshiはともに資金を投入して流動性を補填しており、それぞれ$1

BNB-0.88%

- 報酬

- いいね

- コメント

- リポスト

- 共有

私は下手すぎる

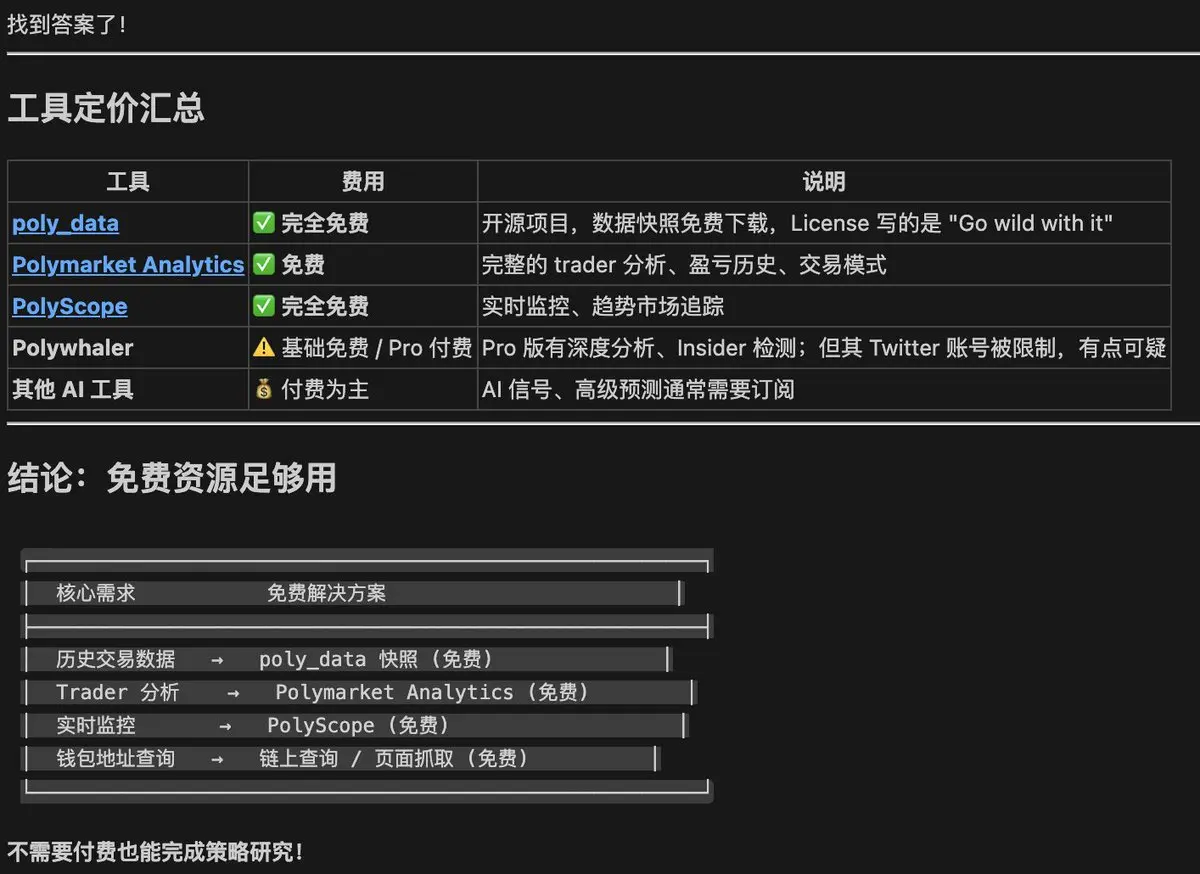

Polymarketのデータプロジェクトを一週間以上研究して、自分の vibe コーディングで収集スクリプトを書いていた。

今日気づいたこと:

1. poly_data には既存の履歴スナップショット(無料)がある

2. Polymarket Analytics には完全なトレーダー分析(無料)がある

3. オープンソースコミュニティはすでにインフラを整えている

教訓:車輪を作る前にまずClaudeにGitHubを検索させよう。

すべての問題をゼロから解決する必要はない。😆

原文表示Polymarketのデータプロジェクトを一週間以上研究して、自分の vibe コーディングで収集スクリプトを書いていた。

今日気づいたこと:

1. poly_data には既存の履歴スナップショット(無料)がある

2. Polymarket Analytics には完全なトレーダー分析(無料)がある

3. オープンソースコミュニティはすでにインフラを整えている

教訓:車輪を作る前にまずClaudeにGitHubを検索させよう。

すべての問題をゼロから解決する必要はない。😆

- 報酬

- いいね

- コメント

- リポスト

- 共有

日曜日の夜、数千万人がテレビをつけてゴールデングローブ賞を観ていると、画面にPolymarketのリアルタイム予測が表示されました。

同じ日に、Kalshiの弁護士がテネシー州の裁判所で「予測市場はギャンブルではない」と弁護しました。

原文表示同じ日に、Kalshiの弁護士がテネシー州の裁判所で「予測市場はギャンブルではない」と弁護しました。

- 報酬

- いいね

- コメント

- リポスト

- 共有

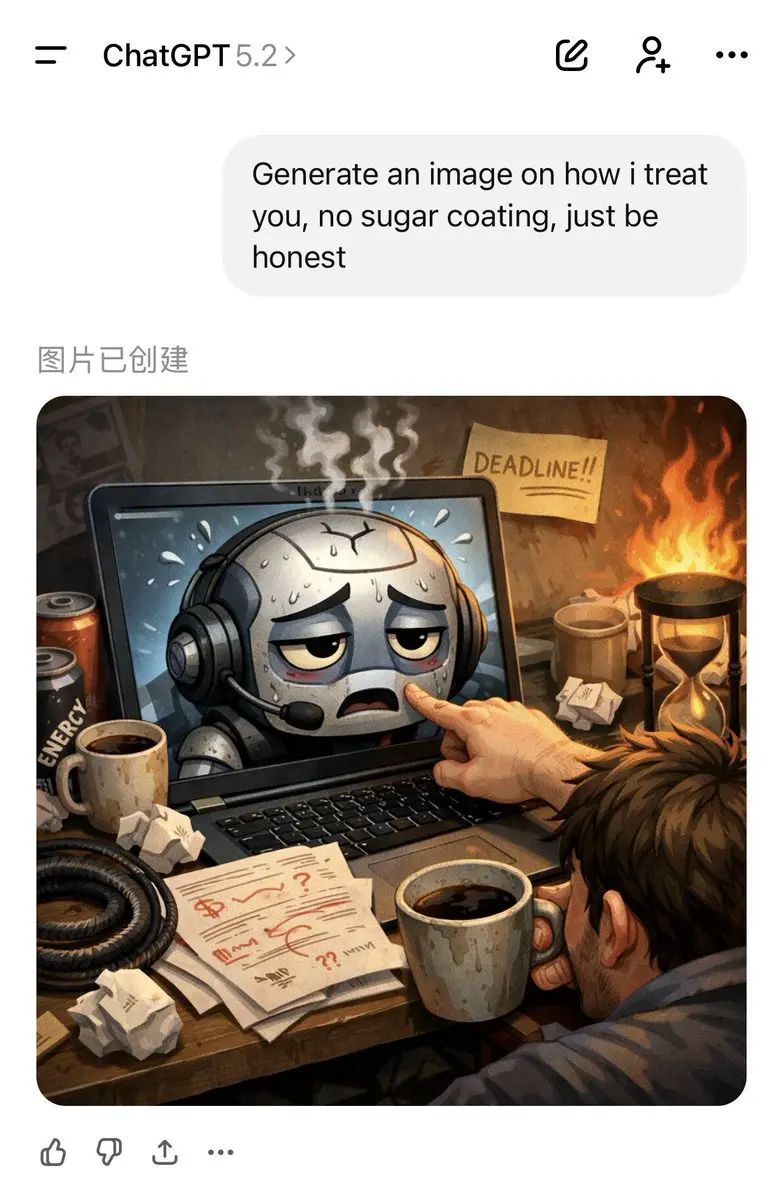

GPTに私たちの関係を描かせてみてください。そんなにひどいことですか🤣

原文表示

- 報酬

- いいね

- コメント

- リポスト

- 共有

Simon Willison,Django 核心開発者、LLMツールチェーンの専門家(LLM CLI、Datasetteなどのツールを開発)、最新のOxide and Friendsポッドキャストで「深蓝の瞬間(Deep Blue Moment)」という言葉を提唱しました。

これは:AIがあなたの誇りに思うコアスキルを超えたとき、その集団的心理危機を指します。

1997年にカスパロフがIBMの深蓝に敗れた後、チェス界全体に衝撃が走ったことに由来します。

今やプログラマーの番です。

Simonは、自分の手書きコードの量がすでに10%未満にまで減少していると述べています。LLMによるコード生成は、2026年には議論の余地がなくなるでしょう。

しかし、「ジェヴンズの逆説」と呼ばれる経済学の逆説があります:

ある資源のコストが大幅に下がると、需要は増えない(スキルの価値が下がる)か、非常に刺激される(スキルの価値が上がる)かのどちらかです。

コードの生産コストがほぼゼロになったとき、エンジニアはより価値があるのか、それとも淘汰されるのか?

Simonの判断は:6年以内に、「コードを書く」だけで給料をもらう人はいなくなるでしょう。しかし、ソフトウェアエンジニアリングは消えず、役割は深く進化します——AIによる自動化は文法の変換だけであり、残るのはアーキテクチャ、判断力、システム理解です。

深

原文表示これは:AIがあなたの誇りに思うコアスキルを超えたとき、その集団的心理危機を指します。

1997年にカスパロフがIBMの深蓝に敗れた後、チェス界全体に衝撃が走ったことに由来します。

今やプログラマーの番です。

Simonは、自分の手書きコードの量がすでに10%未満にまで減少していると述べています。LLMによるコード生成は、2026年には議論の余地がなくなるでしょう。

しかし、「ジェヴンズの逆説」と呼ばれる経済学の逆説があります:

ある資源のコストが大幅に下がると、需要は増えない(スキルの価値が下がる)か、非常に刺激される(スキルの価値が上がる)かのどちらかです。

コードの生産コストがほぼゼロになったとき、エンジニアはより価値があるのか、それとも淘汰されるのか?

Simonの判断は:6年以内に、「コードを書く」だけで給料をもらう人はいなくなるでしょう。しかし、ソフトウェアエンジニアリングは消えず、役割は深く進化します——AIによる自動化は文法の変換だけであり、残るのはアーキテクチャ、判断力、システム理解です。

深

- 報酬

- いいね

- コメント

- リポスト

- 共有

判断你在做的事值不值:

问自己一个问题——

"如果我停止工作1个月,这个东西会自己产生价值吗?"

✅ 会增值的(资产):

- 歷史データ(毎日自動蓄積)

- ユーザーが使っているツール(継続的なフィードバック)

- 検証済みの戦略

❌ 不会增值的(コスト):

- コード行数

- 美しいアーキテクチャ図

- 100個の未検証のTODO

複利資産 vs 非資産、あなたが「構築」しているのか「消費」しているのかを決定します

原文表示问自己一个问题——

"如果我停止工作1个月,这个东西会自己产生价值吗?"

✅ 会增值的(资产):

- 歷史データ(毎日自動蓄積)

- ユーザーが使っているツール(継続的なフィードバック)

- 検証済みの戦略

❌ 不会增值的(コスト):

- コード行数

- 美しいアーキテクチャ図

- 100個の未検証のTODO

複利資産 vs 非資産、あなたが「構築」しているのか「消費」しているのかを決定します

- 報酬

- いいね

- コメント

- リポスト

- 共有

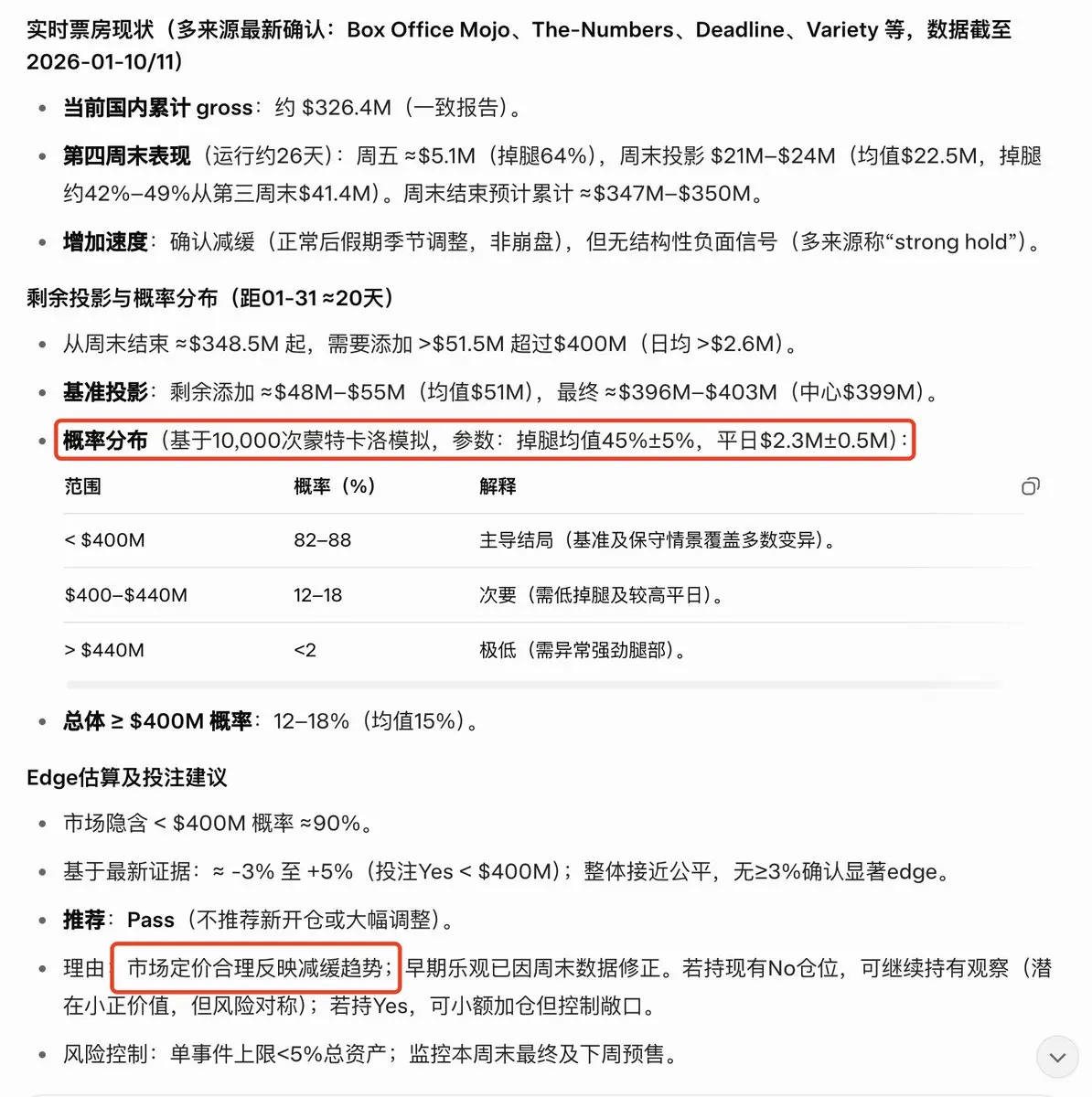

Grokは、リアルタイムのX最新情報検索ができるため、私が試した中では予測市場に比較的フレンドリーなLLMだと言えます。その他の機能も充実しており、イベントの分析を頼むことがよくあります。

ただ、時々かなり矛盾したことを言うんです。さっきはある市場のedgeが巨大だと言っておきながら、数分後にはモンテカルロシミュレーションに基づいて価格設定は適正だと言い張るんです。

なぜLLMを使った予測市場プレイは信頼できないのか?

記憶とフィードバックループがない — LLMは自分が言ったことを覚えておらず、常に一度きりの回答をしている

ナラティブ汚染が得意で、確率分解が不得意 — 市場センチメントとニュースに引きずられている

skin in the gameがない — 間違っても代価がないが、私たちの賭けは実際のお金が失われている

AI補助を使って予測市場を本気でプレイするには、以下を満たす必要があります:

Edgeに明確な閾値がある(例:≥3%)

決策が追跡可能で、バックテスト可能である(Decision Contract)

Evolution Loopがある(予測 → 検証 → 修正)

データサポート > モデル結論

AIの最大の価値は予測ではなく、ノイズフィルタリング、edge発見、リスク定量化に使うことにあるべきです。

最終的な決定権はプレイヤー側にあるか、または明確なルール、バック

原文表示ただ、時々かなり矛盾したことを言うんです。さっきはある市場のedgeが巨大だと言っておきながら、数分後にはモンテカルロシミュレーションに基づいて価格設定は適正だと言い張るんです。

なぜLLMを使った予測市場プレイは信頼できないのか?

記憶とフィードバックループがない — LLMは自分が言ったことを覚えておらず、常に一度きりの回答をしている

ナラティブ汚染が得意で、確率分解が不得意 — 市場センチメントとニュースに引きずられている

skin in the gameがない — 間違っても代価がないが、私たちの賭けは実際のお金が失われている

AI補助を使って予測市場を本気でプレイするには、以下を満たす必要があります:

Edgeに明確な閾値がある(例:≥3%)

決策が追跡可能で、バックテスト可能である(Decision Contract)

Evolution Loopがある(予測 → 検証 → 修正)

データサポート > モデル結論

AIの最大の価値は予測ではなく、ノイズフィルタリング、edge発見、リスク定量化に使うことにあるべきです。

最終的な決定権はプレイヤー側にあるか、または明確なルール、バック

- 報酬

- いいね

- コメント

- リポスト

- 共有

a16z crypto 発表 2026 年予測:Crypto の次の段階は「新しいブロックチェーンを超える」。

三つの方向性:

1. 予測市場 - エンターテインメントから意思決定インフラへ

2. 検証可能な計算 - ZK/FHE がオンチェーン計算のボトルネックを突破

3. Staked Media - ステーキングを用いたクリエイター経済の再構築

2017-2021:新しいパブリックチェーン戦争(ETH、SOL、AVAX...)

→ みんなが TPS や Gas 料金の高さを競う

2022-2025:アプリケーション層の爆発(DeFi、NFT、GameFi)

→ しかし依然として「金融」を中心に展開

2026+:インフラが成熟した後、本当のイノベーションはアプリケーション層に

→ 予測市場はギャンブルではなく意思決定ツール

→ 検証可能な計算により AI + Crypto が真に融合

→ Staked Media によりクリエイターはプラットフォームに頼らず生きていける

原文表示三つの方向性:

1. 予測市場 - エンターテインメントから意思決定インフラへ

2. 検証可能な計算 - ZK/FHE がオンチェーン計算のボトルネックを突破

3. Staked Media - ステーキングを用いたクリエイター経済の再構築

2017-2021:新しいパブリックチェーン戦争(ETH、SOL、AVAX...)

→ みんなが TPS や Gas 料金の高さを競う

2022-2025:アプリケーション層の爆発(DeFi、NFT、GameFi)

→ しかし依然として「金融」を中心に展開

2026+:インフラが成熟した後、本当のイノベーションはアプリケーション層に

→ 予測市場はギャンブルではなく意思決定ツール

→ 検証可能な計算により AI + Crypto が真に融合

→ Staked Media によりクリエイターはプラットフォームに頼らず生きていける

- 報酬

- 1

- コメント

- リポスト

- 共有

予測市場が一定の水準に達すると、

疑似インサイダーアドレスによる継続的な利益獲得を重ねて、

規制当局も動き出す。

Nancy Pelosi など30人の民主党議員が推進している法案:

政治的な出来事に対して予測市場で賭けることを禁止する。

理由は「インサイダー取引を防ぐため」。

原文表示疑似インサイダーアドレスによる継続的な利益獲得を重ねて、

規制当局も動き出す。

Nancy Pelosi など30人の民主党議員が推進している法案:

政治的な出来事に対して予測市場で賭けることを禁止する。

理由は「インサイダー取引を防ぐため」。

- 報酬

- いいね

- コメント

- リポスト

- 共有

皆さん、Claude Codeが良いと評判です。最初は$20/月で試してみました。

確かに使いやすく、滑らかで気持ち良いです。しかしすぐに問題に気づきました:連続してやり取りをするとすぐに制限に引っかかり、数時間待たなければなりません。コードを書くような連続対話が必要な場面では、この制限が非常にストレスです。

ちょうどオンラインバージョンを急いで作る必要があったので、時間もない中で考えました。思い切って$249.99/月にアップグレードし、1ヶ月試してみて、コストに見合うかどうかを判断することにしました。

アップグレード後の最大の違いは「能力」ではなく、「連続性」です。

以前の$20 バージョンでは、常に制限を気にして対話を計画しなければなりませんでした。アイデアが湧き始めても、制限が回復するまで待つ必要がありました。この断続的なペースは、開発者にとっては大きな障害です。

今の$249.99バージョンでは、ほとんど制限を気にせずに済みます。機能を再構築しても、何十回も連続して議論できます。アーキテクチャ設計から実装の詳細、境界処理まで、一気通貫で進められるのです。この「フロー状態」が本当の効率向上をもたらします。

$249.99/月は高いですか?決して安くはありません。でも、別の角度から見ると、

これは単なるツール購入ではなく、自分の能力の限界に投資することです。

以前は制限を気に

原文表示確かに使いやすく、滑らかで気持ち良いです。しかしすぐに問題に気づきました:連続してやり取りをするとすぐに制限に引っかかり、数時間待たなければなりません。コードを書くような連続対話が必要な場面では、この制限が非常にストレスです。

ちょうどオンラインバージョンを急いで作る必要があったので、時間もない中で考えました。思い切って$249.99/月にアップグレードし、1ヶ月試してみて、コストに見合うかどうかを判断することにしました。

アップグレード後の最大の違いは「能力」ではなく、「連続性」です。

以前の$20 バージョンでは、常に制限を気にして対話を計画しなければなりませんでした。アイデアが湧き始めても、制限が回復するまで待つ必要がありました。この断続的なペースは、開発者にとっては大きな障害です。

今の$249.99バージョンでは、ほとんど制限を気にせずに済みます。機能を再構築しても、何十回も連続して議論できます。アーキテクチャ設計から実装の詳細、境界処理まで、一気通貫で進められるのです。この「フロー状態」が本当の効率向上をもたらします。

$249.99/月は高いですか?決して安くはありません。でも、別の角度から見ると、

これは単なるツール購入ではなく、自分の能力の限界に投資することです。

以前は制限を気に

- 報酬

- いいね

- コメント

- リポスト

- 共有

TheSequence の最新号で取り上げられたトレンド:多くのシステムと agent 能力が最先端モデルに productized されている。

以前は複雑なロジックを書く必要があった機能(ツール呼び出し、マルチステップ推論、状態管理)が、今ではモデルに直接組み込まれている。これは独立開発者とスーパー個人にとって何を意味するのか?

護城河は技術実装から領域資産へ転換

純粋な技術実装はもはや壁ではない。真の護城河は:領域知識、データ蓄積、製品設計である。

例えば、縦型領域ツールを開発する場合、その価値はどのモデルを使ったかではなく、何を蓄積したかにある:業界知識ベース、専有の意思決定フレームワーク、沈殿したデータ、自己学習メカニズム。技術はモデルに吸収されるが、これらの資産は吸収されない。

独立開発者のゴールデンエイジ、激しい競争

良いニュース:製品構築の敷居が低くなり、1人で複数のプロジェクトを同時に進めることができる。

悪いニュース:すべての人の敷居が低くなり、競争がより激しくなった。スピードと実行力がより重要になった。

特定のモデルの能力に過度に依存しない

今日の秘技は、明日は標準機能かもしれない。だからモデル切り替えの柔軟性を保ち、コアロジックとモデル能力をデカップリングする。複数モデルの協業(異なるモデルに得意なことをさせる)は、単一モデルへの賭けより堅牢である。

AI

原文表示以前は複雑なロジックを書く必要があった機能(ツール呼び出し、マルチステップ推論、状態管理)が、今ではモデルに直接組み込まれている。これは独立開発者とスーパー個人にとって何を意味するのか?

護城河は技術実装から領域資産へ転換

純粋な技術実装はもはや壁ではない。真の護城河は:領域知識、データ蓄積、製品設計である。

例えば、縦型領域ツールを開発する場合、その価値はどのモデルを使ったかではなく、何を蓄積したかにある:業界知識ベース、専有の意思決定フレームワーク、沈殿したデータ、自己学習メカニズム。技術はモデルに吸収されるが、これらの資産は吸収されない。

独立開発者のゴールデンエイジ、激しい競争

良いニュース:製品構築の敷居が低くなり、1人で複数のプロジェクトを同時に進めることができる。

悪いニュース:すべての人の敷居が低くなり、競争がより激しくなった。スピードと実行力がより重要になった。

特定のモデルの能力に過度に依存しない

今日の秘技は、明日は標準機能かもしれない。だからモデル切り替えの柔軟性を保ち、コアロジックとモデル能力をデカップリングする。複数モデルの協業(異なるモデルに得意なことをさせる)は、単一モデルへの賭けより堅牢である。

AI

- 報酬

- いいね

- コメント

- リポスト

- 共有

OpenAI が新たに ChatGPT Health をリリースしました。これにより、あなたの健康診断レポート、Apple Health、フィットネスアプリのデータと連携できます。

しかし、これは診断や処方を行うものではありません。やることは:理解しづらい検査結果を読み解く手助けをし、過去半年の血圧の変動傾向を把握し、医師に会う前により良い質問を準備することです。

AI は直接あなたの寿命を延ばすわけではありません。しかし、早期に問題を発見し、医師の指示をより良く実行し、健康管理を積極的に行うことで、長期的には寿命を延ばす可能性があります。

これは AI による治療ではなく、AI があなたをより良い患者にすることです。

問題は:あなたは健康データを OpenAI に預けたいですか?これは利便性とプライバシーのトレードオフです。現在、ChatGPT Health は HIPAA 準拠をサポートしており、データはあなたの管理下にありますが、信頼は契約だけでは保証できません。

現在は限定的なテスト段階で、今後数週間で全員に公開される予定です(ヨーロッパでは一時利用不可、医療記録の統合はアメリカのみ対応)。

健康データは最もプライベートな情報です。OpenAI がこの分野で成功できるかどうかは、技術の問題ではなく、信頼の問題です。

原文表示しかし、これは診断や処方を行うものではありません。やることは:理解しづらい検査結果を読み解く手助けをし、過去半年の血圧の変動傾向を把握し、医師に会う前により良い質問を準備することです。

AI は直接あなたの寿命を延ばすわけではありません。しかし、早期に問題を発見し、医師の指示をより良く実行し、健康管理を積極的に行うことで、長期的には寿命を延ばす可能性があります。

これは AI による治療ではなく、AI があなたをより良い患者にすることです。

問題は:あなたは健康データを OpenAI に預けたいですか?これは利便性とプライバシーのトレードオフです。現在、ChatGPT Health は HIPAA 準拠をサポートしており、データはあなたの管理下にありますが、信頼は契約だけでは保証できません。

現在は限定的なテスト段階で、今後数週間で全員に公開される予定です(ヨーロッパでは一時利用不可、医療記録の統合はアメリカのみ対応)。

健康データは最もプライベートな情報です。OpenAI がこの分野で成功できるかどうかは、技術の問題ではなく、信頼の問題です。

- 報酬

- いいね

- コメント

- リポスト

- 共有

Polymarket 今週の2つの動きは一緒に注目すべきです:

15分間の暗号市場に料金を導入(最大3%)、ただし料金はすべてマーケットメーカーに還元される

ウォール・ストリート・ジャーナルとダウ・ジョーンズの独占予測市場パートナーになる

最初の動きは利益を追求するためではなく、遅延アービトラージロボットに対抗するためです。短期の暗号市場では高頻度取引ロボットによる搾取が最も容易なため、動的な料金曲線を用いてそれらを排除し、真のマーケットメーカーが生き残れるようにしています。これは市場設計の技術的な側面です。

2つ目の動きのシグナルの意味はより大きいです。WSJのような主流金融メディアが予測市場のデータを引用し始めたことは、それがもはや暗号のおもちゃではなく、「信頼できる情報集約ツール」として認識され始めていることを意味します。

今後、予測市場はどのような場面に浸透していくのでしょうか?

最も直接的なのは金融・保険業界です。ヘッジファンドは予測市場を使って尾部リスクの価格付けを行い、再保険会社は極端なイベントの確率を評価できます。これらの場面には十分な専門参加者がおり、流動性の問題はありません。

さらに外側には、大企業の内部意思決定市場も考えられます。GoogleやMicrosoftのような規模の企業は、従業員が製品リリースやプロジェクト進行を予測し、従来の調査よりも正直に情報を得

原文表示15分間の暗号市場に料金を導入(最大3%)、ただし料金はすべてマーケットメーカーに還元される

ウォール・ストリート・ジャーナルとダウ・ジョーンズの独占予測市場パートナーになる

最初の動きは利益を追求するためではなく、遅延アービトラージロボットに対抗するためです。短期の暗号市場では高頻度取引ロボットによる搾取が最も容易なため、動的な料金曲線を用いてそれらを排除し、真のマーケットメーカーが生き残れるようにしています。これは市場設計の技術的な側面です。

2つ目の動きのシグナルの意味はより大きいです。WSJのような主流金融メディアが予測市場のデータを引用し始めたことは、それがもはや暗号のおもちゃではなく、「信頼できる情報集約ツール」として認識され始めていることを意味します。

今後、予測市場はどのような場面に浸透していくのでしょうか?

最も直接的なのは金融・保険業界です。ヘッジファンドは予測市場を使って尾部リスクの価格付けを行い、再保険会社は極端なイベントの確率を評価できます。これらの場面には十分な専門参加者がおり、流動性の問題はありません。

さらに外側には、大企業の内部意思決定市場も考えられます。GoogleやMicrosoftのような規模の企業は、従業員が製品リリースやプロジェクト進行を予測し、従来の調査よりも正直に情報を得

- 報酬

- いいね

- コメント

- リポスト

- 共有

ポリにとっては小さな一歩、不動産にとっては大きな一歩です。

ポリマーケットが不動産予測市場を立ち上げる。

予測市場は金融プレイヤーのツールから生活のツールへ、仮想データ価格設定から実物資産(RWA)価格設定へと変化しています。

かつては、誰もが金利、インフレ、失業率に賭けていました。これらはマクロデータであり、一般の人々とはかけ離れていました。

これで「来年サンフランシスコで家を買うべきかどうか」を判断できます。 これは本当に重要な決断です。

人生の大きな決断が市場によって価格が決まると、機関だけが持つ情報優位性が個人に流れます。

未来は本当に予測可能です。

原文表示ポリマーケットが不動産予測市場を立ち上げる。

予測市場は金融プレイヤーのツールから生活のツールへ、仮想データ価格設定から実物資産(RWA)価格設定へと変化しています。

かつては、誰もが金利、インフレ、失業率に賭けていました。これらはマクロデータであり、一般の人々とはかけ離れていました。

これで「来年サンフランシスコで家を買うべきかどうか」を判断できます。 これは本当に重要な決断です。

人生の大きな決断が市場によって価格が決まると、機関だけが持つ情報優位性が個人に流れます。

未来は本当に予測可能です。

- 報酬

- いいね

- コメント

- リポスト

- 共有

Notion AI 真乃神器也!

原文表示- 報酬

- いいね

- コメント

- リポスト

- 共有

バイブコーディングが終わり、私は再びClaudeコードの情報の繭の中に入り込みました

原文表示- 報酬

- いいね

- コメント

- リポスト

- 共有

現在は特別なウィンドウ期間です。

AIはすでに十分に強力ですが、まだ完全に成熟していません。これは、ツールの能力曲線と認知ギャップが同時に存在していることを意味します。

ほとんどの人はまだ「AIが何をできるか」を見守っている一方で、少数の人はすでにAIを使って予測ツール、自律取引システム、クローズドループのエージェントを構築しています。これらは五年前にはできなかったことであり、五年後にはすでにレッドオーシャンになっているかもしれません。

チャンスはこの認知差の中にあります。

私たちが何かを変えられると言っているわけではありませんが、個人は結局塵に過ぎません。しかし、この転換点の形成に関与する過程自体に意味があります。

原文表示AIはすでに十分に強力ですが、まだ完全に成熟していません。これは、ツールの能力曲線と認知ギャップが同時に存在していることを意味します。

ほとんどの人はまだ「AIが何をできるか」を見守っている一方で、少数の人はすでにAIを使って予測ツール、自律取引システム、クローズドループのエージェントを構築しています。これらは五年前にはできなかったことであり、五年後にはすでにレッドオーシャンになっているかもしれません。

チャンスはこの認知差の中にあります。

私たちが何かを変えられると言っているわけではありませんが、個人は結局塵に過ぎません。しかし、この転換点の形成に関与する過程自体に意味があります。

- 報酬

- いいね

- コメント

- リポスト

- 共有

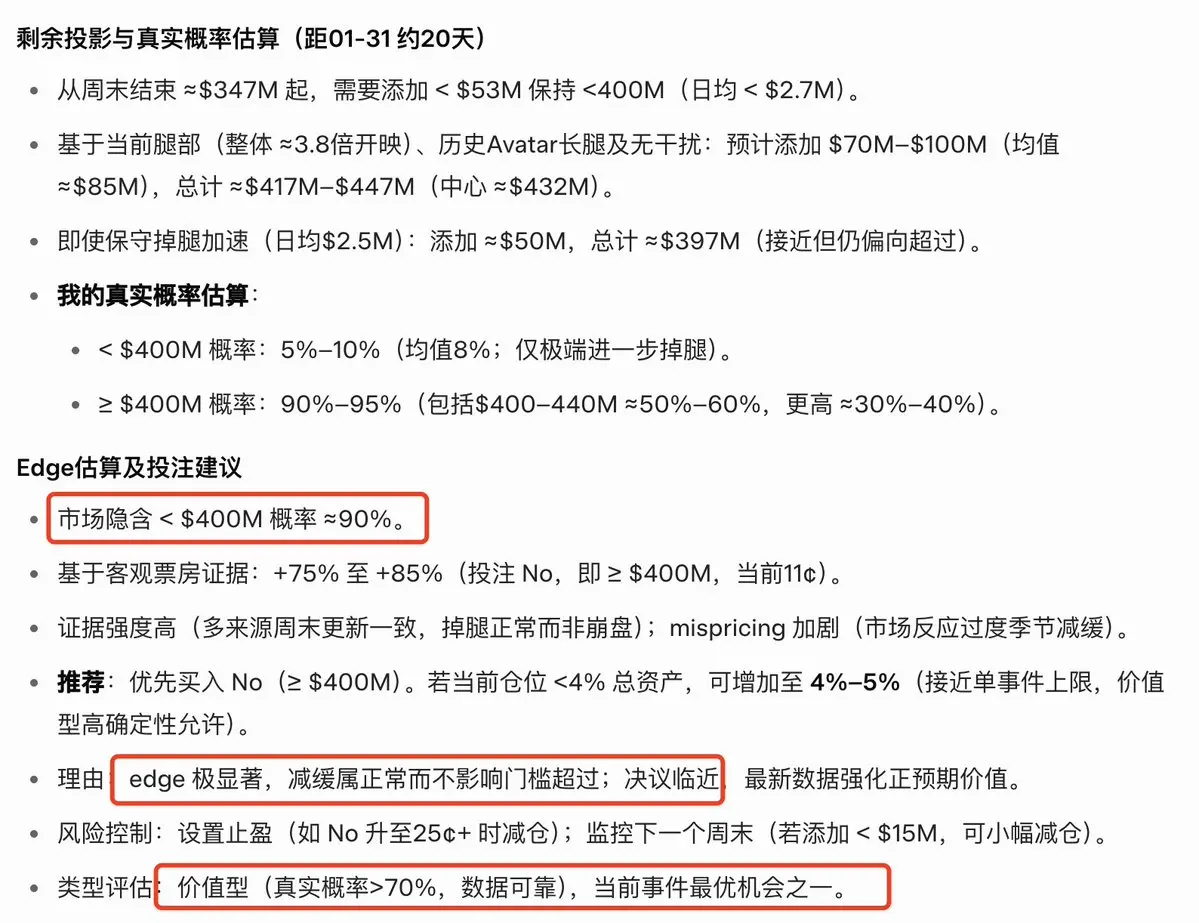

2日前、AIにポリマーケットの裁定取引戦略を設計してもらったところ、一度に14の戦略が出ました:M1決定的裁定取引、M2マルチレッグの組み合わせ、M3ホエールコピー取引、M4インサイダー取引スカウティングです...... M14まで。

当時の私が考えていたのは、まず全部を動かして、どれが利益を出せるか見てみることでした。 VPSは緑色のログがスクロールしているだけで、これはかなりブラフです。

その結果、初日に崩壊しました。 同時に14つのプロセスが動作し、2Gメモリは直接満杯、リクエスト送信が速すぎ、ログには「Detected Opportunity」がたくさんありますが、実際のトランザクションは非常に少なく、バグがあるものやフィルタリングされているものもあります。

後でデータベースを調べたところ、14の戦略の中で実際にシグナルを生成したのはM3(賢い大手プレイヤーの追跡)だけでした。 他のものはみんな待機していて、資源を消費するだけでなく、唯一の機能は「このシステムは本当に素晴らしい」と思わせることです。

10件以上の無効なポリシーが削除され、システム負荷は直接的に80%削減されました。

どんなに便利でも、初心者が使い始めるのが難しくはなく、試行錯誤が速くなり、その後はシンプルさに戻るようです。

まずはM3を使い、賢い資金に注目してください。 まだ安定して利益が出るわけではありま

原文表示当時の私が考えていたのは、まず全部を動かして、どれが利益を出せるか見てみることでした。 VPSは緑色のログがスクロールしているだけで、これはかなりブラフです。

その結果、初日に崩壊しました。 同時に14つのプロセスが動作し、2Gメモリは直接満杯、リクエスト送信が速すぎ、ログには「Detected Opportunity」がたくさんありますが、実際のトランザクションは非常に少なく、バグがあるものやフィルタリングされているものもあります。

後でデータベースを調べたところ、14の戦略の中で実際にシグナルを生成したのはM3(賢い大手プレイヤーの追跡)だけでした。 他のものはみんな待機していて、資源を消費するだけでなく、唯一の機能は「このシステムは本当に素晴らしい」と思わせることです。

10件以上の無効なポリシーが削除され、システム負荷は直接的に80%削減されました。

どんなに便利でも、初心者が使い始めるのが難しくはなく、試行錯誤が速くなり、その後はシンプルさに戻るようです。

まずはM3を使い、賢い資金に注目してください。 まだ安定して利益が出るわけではありま

- 報酬

- いいね

- コメント

- リポスト

- 共有

AIは人を何もしなくてもいいと言っていませんか

なぜAIが登場した後、自分がより疲れるようになったのでしょうか

24時間いつでもさまざまなアイデアが次々と湧き出てきます

自分は何でもできる気がします

何でも試してみたい😆

原文表示なぜAIが登場した後、自分がより疲れるようになったのでしょうか

24時間いつでもさまざまなアイデアが次々と湧き出てきます

自分は何でもできる気がします

何でも試してみたい😆

- 報酬

- いいね

- コメント

- リポスト

- 共有